In de afgelopen maand hebben onderzoekers van Proofpoint een toename van e-mail-gebaseerde ransomware-aanvallen waargenomen waarbij ransomware al in de eerste fase werd gebruikt. Dit is opmerkelijk omdat de afgelopen jaren aanvallers de voorkeur gaven aan downloaders (doxware) in de eerste fase van een aanval.

Deze downloaders leveren vervolgens ransomware in de tweede of latere fase. Dat ransomware steeds vaker in de eerste fase van een aanval wordt verzonden, kan de terugkeer van grote ransomware-campagnes inluiden die we in 2018 hebben gezien.

In eigen moedertaal

Deze aanvallen hadden betrekking op veel verschillende ransomware-families en waren gericht op tal van industrieën in de Verenigde Staten, Frankrijk, Duitsland, Griekenland en Italië. Ze maken vaak gebruik van misleidende berichten in de moedertaal. Enkele voorbeelden van ransomware-families die Proofpoint tot nog toe heeft gezien:

| Ransomware | |

|---|---|

| Avaddon | Een nieuwe soort |

| Buran | Benoemd naar de Russische spaceshuttle |

| Darkgate | |

| Philadelphia | Iets wat Proofpoint al in 2017 heeft gezien |

| Mr. Robot | |

| Ranion |

Elk van deze ransomware-families versleutelt de bestanden van het slachtoffer en tegen betaling worden de gegevens weer vrijgegeven.

Avaddon

Avaddon, een nieuwere ransomware die is gericht op Amerikaanse organisaties, valt op omdat het zijn eigen merknaam heeft en vaak deel uitmaakt van grootschalige campagnes.

Meer dan een miljoen berichten met Avaddon werden verzonden van 4-10 juni 2020 en meer dan 750.000 berichten werden alleen op 6 juni 2020 verzonden.

Deze campagnes zijn voornamelijk verzonden naar productie-, onderwijs-, media- en entertainment organisaties. De Avaddon-campagne van 4 juni 2020 was bijna uitsluitend gericht op transportbedrijven en schooldistricten.

Avaddon is een voorbeeld van "ransomware-as-a-service" (RaaS), waarbij cybercriminelen anderen betalen voor het gebruik van de ransomware in plaats van zelf de ransomware en infrastructuur te bouwen.

Recente Avaddon-berichten bevatten onderwerpregels zoals

- "Ken je hem?"

- "Onze oude foto"

- "Foto voor jou"

- "Vind je mijn foto leuk?"

- "Ben jij dit?"

- 'Je nieuwe foto?'

- "Ik vind deze foto leuk"

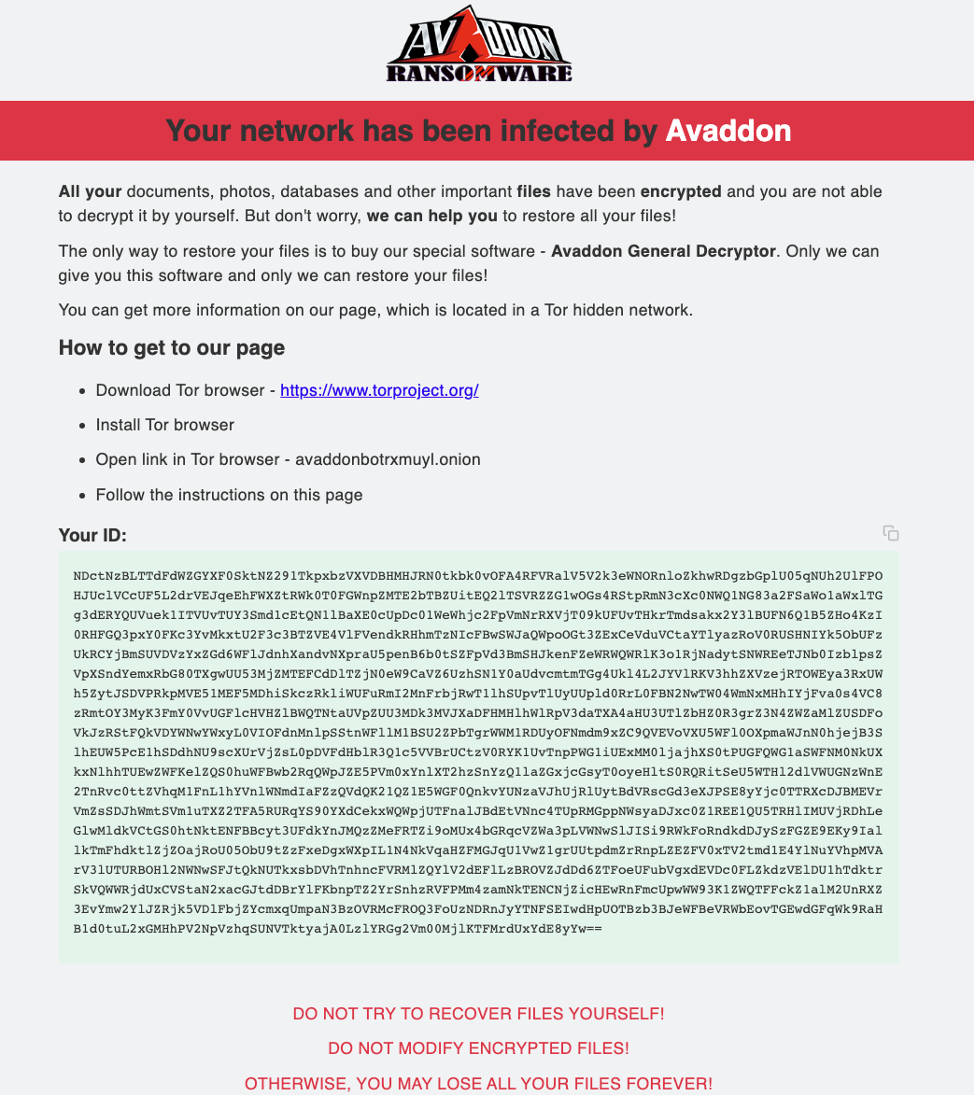

Wanneer geopend, downloadt de meegeleverde bijlage Avaddon met PowerShell. Zodra Avaddon is uitgevoerd, wordt het losgeldbericht in afbeelding (1) weergegeven en wordt later een betaling van $ 800 in bitcoin via TOR vereist. De Avaddon-aanvallers bieden ook 24/7 ondersteuning en middelen bij het kopen van bitcoin, het testen van bestanden voor decodering en andere uitdagingen die slachtoffers kunnen beletten het losgeld te betalen.

Abaddon Infection Message (1)

Mr. Robot

Deze Mr. Robot ransomware-aanval gebruikte een COVID-19-lokaas om gerichte gebruikers te overtuigen om te klikken.

Tussen 19 mei en 1 juni 2020 was een reeks Mr. Robot-campagnes gericht op Amerikaanse entertainment-, productie- en bouworganisaties.

Ontvangers van deze campagnes krijgen berichten die beweren afkomstig te zijn van "Departament (sic) of health", "Departament (sic) of health & human services", "Health Service" en "Health Care" met onderwerpregels als:

- Uw COVID19-resultaten zijn gereed / 85108

- Uw COVID19-resultaten zijn klaar # 85513

- Uw COVID_19-resultaten # 99846

- Bekijk uw COVID19-resultaat # 99803

- humane immunodeficiëntie virusanalyse # 93545

- COVID19-virustestresultaat / 61043

- COVID19-virusresultaat / 64745

- COVID19 virusanalyse # 83273

- Controleer uw COVID_19-test # 65619

- Uw COVID_19-resultaten nr.80420

De ontvanger wordt aangemoedigd om op een link in het bericht te klikken, zoals hieronder weergegeven. Als erop wordt geklikt, wordt Mr. Robot ransomware geïnstalleerd en verschijnt er een betalingsverzoek van $ 100.

Mr. Robot COVID-19 Lure

Philadelphia

Na een onderbreking van bijna drie jaar is de Philadelphia-ransomware teruggekeerd met een campagne die voornamelijk gericht is op productie- en voedsel- en drankbedrijven in Duitsland met Duitstalig klik verleiding.

Deze berichten beweren afkomstig te zijn van de "Bondsregering van Duitsland" en gebruiken de vlag en het insigne van de Bondsrepubliek Duitsland, samen met een onderwerp dat luidt: "Die Entscheidung, Ihr Unternehmen aufgrund von Covid-19 zu schließen" (vertaald: "The beslissing om uw bedrijf te sluiten vanwege Covid-19 "). De ontvanger wordt aangemoedigd om op de link te klikken die Philadelphia installeert als een eerste laadstapel en een losgeldbericht toont waarin een (in het Engels) betaling van 200 euro wordt geëist, zoals weergegeven in afbeelding (4).

Philadelphia German Lure

Philadelphia Ransom Note (4)

Gelijk ransomware na klikken

Deze recente opkomst van ransomware als eerste payload is onverwacht na zo'n lange, relatief rustige periode. De verandering in tactiek kan een aanwijzing zijn dat cybercriminelen terugkeren naar ransomware en deze gebruiken in nieuwe vormen. Verschillende actoren die ransomware-payloads uitproberen als de eerste fase in e-mail, zijn sinds 2018 niet in aanzienlijke hoeveelheden gezien. Hoewel deze volumes nog steeds relatief klein zijn, is deze verandering opmerkelijk. De volledige betekenis van deze verschuiving is nog niet duidelijk, wat wel duidelijk is, is dat het dreigingslandschap snel verandert en dat verdedigers het onverwachte moeten blijven verwachten.

Bron: proofpoint